|

► Home |

研究開発

株式会社セフティーアングルでは,現在下記の研究・開発を行っております。

1 制御センターによる情報連携システム 2017年 特許第6199506号

図をクリックすれば,オリジナル画像が別画面で表示されます。

複数のサービスシステム間の情報をユーザが主体で連携できる仕組みです。例えば

就職時の卒業証明書を各企業に提出する際に、紙媒体ではなく且メールを使うこと

なく、大学から各企業に確かな情報を伝達することができます。

図をクリックすれば,オリジナル画像が別画面で表示されます。

複数のサービスシステム間の情報をユーザが主体で連携できる仕組みです。例えば

就職時の卒業証明書を各企業に提出する際に、紙媒体ではなく且メールを使うこと

なく、大学から各企業に確かな情報を伝達することができます。

医療関係と薬局 また、地方自治体の間の情報(転居届)等多方面の活用が考えら

れます。

2 中間者攻撃対策システム 2015年 特許第5770354号

図をクリックすれば,オリジナル画像が別画面で表示されます。

銀行等へ送金手続きを行う際に、操作するPCにウイルスが入り、中間者攻撃(ManIn The Middle 、MITM)を受けた場合、意図しない口座に送金されることがあります。これに対して、一旦、本人の携帯端末にその情報が伝えられることにより、不正を発見できます。また、携帯端末より、NOと入力することにより、不正送金を未然に防ぐことができる方法です。

図をクリックすれば,オリジナル画像が別画面で表示されます。

銀行等へ送金手続きを行う際に、操作するPCにウイルスが入り、中間者攻撃(ManIn The Middle 、MITM)を受けた場合、意図しない口座に送金されることがあります。これに対して、一旦、本人の携帯端末にその情報が伝えられることにより、不正を発見できます。また、携帯端末より、NOと入力することにより、不正送金を未然に防ぐことができる方法です。

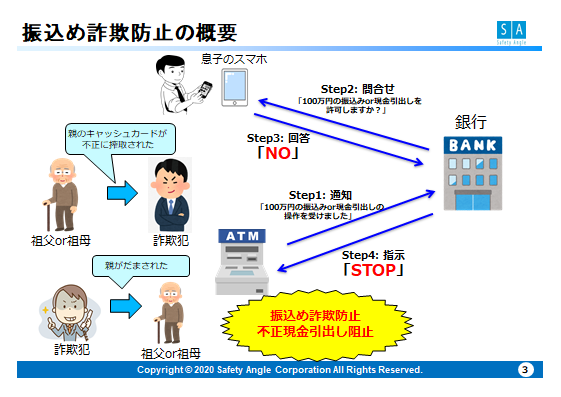

3 特殊詐欺防止システム(振り込め詐欺)

図をクリックすれば,オリジナル画像が別画面で表示されます。

2の中間者攻撃対応を応用した方法です。老人が、犯人に騙されてATMからお金を

引だす又は振り込む場合又は老人からキャッシュカードを盗んだ犯人がATMを操作

する場合に、老人の子供や孫等本人以外の人の携帯端末にその情報が伝えられ、チェ

ックする仕組みです。チェックする人が怪しいと気づけば、引き出しや送金は行われ

ません。

図をクリックすれば,オリジナル画像が別画面で表示されます。

2の中間者攻撃対応を応用した方法です。老人が、犯人に騙されてATMからお金を

引だす又は振り込む場合又は老人からキャッシュカードを盗んだ犯人がATMを操作

する場合に、老人の子供や孫等本人以外の人の携帯端末にその情報が伝えられ、チェ

ックする仕組みです。チェックする人が怪しいと気づけば、引き出しや送金は行われ

ません。

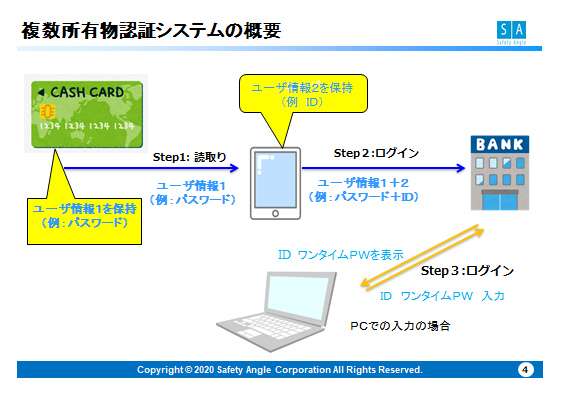

4 複数所有物認証システム 特許出願中

図をクリックすれば,オリジナル画像が別画面で表示されます。

スマフォとカードを利用したパスワード入力不要の簡単認証システムです。

多くの人が、多くのパスワードを管理することは、難しいと感じておられます。

図をクリックすれば,オリジナル画像が別画面で表示されます。

スマフォとカードを利用したパスワード入力不要の簡単認証システムです。

多くの人が、多くのパスワードを管理することは、難しいと感じておられます。

そこで、記憶情報の認証を止めて、スマフォとカードの複数の所有物で認証を

完了させる方法です。この方法であれば、パスワードだけでなく、IDも記憶して

おく必要がなくなります

5 その他 2013年 特許5380583 米国 13/762.397

デバイス認証等の研究成果もあります。